เพื่อหาคำตอบว่ากราฟใดแสดงสัญญาณที่ผ่านการควอนไทซ์ 4 ระดับและการเข้ารหัส 2 บิตจากสัญญาณดิจิทัล “11 01 00 10 11” และการควอนไทซ์ “01 00 10 11 01” ให้ทำตามขั้นตอนดังนี้:

ขั้นตอนที่ 1: วิเคราะห์โจทย์

- การควอนไทซ์ 4 ระดับ: แบ่งแอมพลิจูด (0 ถึง 11) ออกเป็น 4 ระดับ:

- ระดับ 0: 0 ถึง 2.75

- ระดับ 1: 2.75 ถึง 5.5

- ระดับ 2: 5.5 ถึง 8.25

- ระดับ 3: 8.25 ถึง 11

- การเข้ารหัส 2 บิต:

- ระดับ 0: 00 (ค่าเฉลี่ย 1.375)

- ระดับ 1: 01 (ค่าเฉลี่ย 4.125)

- ระดับ 2: 10 (ค่าเฉลี่ย 6.875)

- ระดับ 3: 11 (ค่าเฉลี่ย 9.625)

- สัญญาณดิจิทัลที่ให้มา: “11 01 00 10 11”

- เป้าหมายคือแปลงสัญญาณ “11 01 00 10 11” เป็นแอมพลิจูดควอนไทซ์แล้วเทียบกับกราฟ

ขั้นตอนที่ 2: แปลงสัญญาณดิจิทัลเป็นแอมพลิจูด

จากรหัส 2 บิต:

- 11 → ระดับ 3 → 9.625

- 01 → ระดับ 1 → 4.125

- 00 → ระดับ 0 → 1.375

- 10 → ระดับ 2 → 6.875

- 11 → ระดับ 3 → 9.625

ดังนั้น แอมพลิจูดควอนไทซ์ตามเวลา (t=0 ถึง t=5) คือ:

- t=0 ถึง t=1: 9.625

- t=1 ถึง t=2: 4.125

- t=2 ถึง t=3: 1.375

- t=3 ถึง t=4: 6.875

- t=4 ถึง t=5: 9.625

ขั้นตอนที่ 3: เทียบกับกราฟ

- กราฟ ก) เป็นเส้นโค้งต่อเนื่อง ไม่ใช่การควอนไทซ์ (ผิด)

- กราฟ ข) แสดงระดับควอนไทซ์ประมาณ 9, 5, 3, 6, 9 ซึ่งใกล้เคียงกับ 9.625, 4.125, 1.375, 6.875, 9.625 (ถูก)

- กราฟ ค) รูปแบบไม่ตรงกับลำดับ

- กราฟ ง) ระดับและการเปลี่ยนแปลงไม่ตรงกับลำดับ

คำตอบสุดท้าย:

กราฟที่ถูกต้องคือ ข) ค่ะ เพราะตรงกับระดับแอมพลิจูดควอนไทซ์ 9.625, 4.125, 1.375, 6.875, 9.625 จากสัญญาณ “11 01 00 10 11” ค่ะ

วิเคราะห์ตัวเลือก:

- a) ASCII: ชุดอักขระ ASCII รองรับเฉพาะตัวอักษรภาษาอังกฤษ (7 หรือ 8 บิต) ไม่สามารถรองรับตัวอักษรไทยได้ (ผิด)

- b) EBCDIC: ชุดอักขระ EBCDIC ใช้ในระบบเมนเฟรมของ IBM รองรับตัวอักษรภาษาอังกฤษเป็นหลัก ไม่รองรับภาษาไทย (ผิด)

- c) EUC: EUC (Extended Unix Code) เป็นชุดอักขระที่ออกแบบมาเพื่อรองรับภาษาในเอเชีย เช่น ญี่ปุ่น จีน และเกาหลี แต่ไม่รองรับภาษาไทยโดยตรง (ผิด)

- d) Unicode: Unicode เป็นชุดอักขระสากลที่รองรับตัวอักษรจากทุกภาษาทั่วโลก รวมถึงภาษาไทย (ถูก)

คำตอบสุดท้าย:

ชุดอักขระที่ใช้สำหรับตัวอักษรไทยคือ d) Unicode ค่ะ เพราะ Unicode รองรับตัวอักษรไทยและภาษาอื่น ๆ ได้อย่างครอบคลุม

สรุปโจทย์:

-

สถานะมี 1 → 2 → 3 → 4 (วนรอบ)

-

เดินได้ทั้งตามเข็มนาฬิกา และทวนเข็มนาฬิกา

-

เริ่มที่สถานะ 1

-

ดำเนินการ 2 รอบ ตามกฎ:

-

เอา “เลขสถานะปัจจุบัน” × 11 แล้วเอา “เศษจากการหาร 3”

-

ถ้าเศษ = 0 → เดินไป “ตามเข็มนาฬิกา 1 สถานะ”

-

ถ้าเศษ = 1 → เดินไป “ทวนเข็มนาฬิกา 1 สถานะ”

-

ถ้าเศษ = 2 → เดินไป “ตามเข็มนาฬิกา 2 สถานะ”

เริ่มคำนวณ:

รอบที่ 1

- ตอนนี้อยู่ที่สถานะ 1

- เอา 1×11=111 \times 11 = 111×11=11

- เอา 11mod 3=211 \mod 3 = 211mod3=2 (เศษ 2)

- กฎ: ถ้าเศษ 2 → เดิน “ตามเข็มนาฬิกา 2 สถานะ”

- ตามเข็มจาก 1 → 2 → 3

ตอนนี้อยู่ที่สถานะ 3

รอบที่ 2

- ตอนนี้อยู่ที่สถานะ 3

- เอา 3×11=333 \times 11 = 333×11=33

- เอา 33mod 3=033 \mod 3 = 033mod3=0 (เศษ 0)

- กฎ: ถ้าเศษ 0 → เดิน “ตามเข็มนาฬิกา 1 สถานะ”

- ตามเข็มจาก 3 → 4

ตอนนี้อยู่ที่สถานะ 4

ดังนั้นคำตอบสุดท้าย คือ สถานะ 4

![]() ตอบ d) 4

ตอบ d) 4

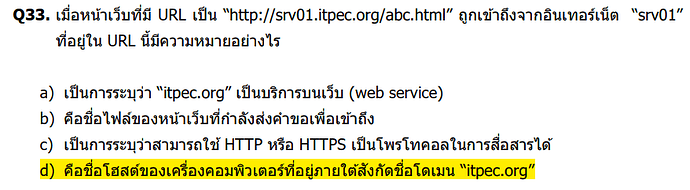

โจทย์ถามว่า:

“ค่าที่ไม่ซ้ำกัน ซึ่งถูกกำหนดไว้ต่อเนื่องกัน เพื่อระบุตำแหน่งของข้อมูลหรือคำสั่งในหน่วยความจำ” คืออะไร?

วิเคราะห์ตัวเลือก:

a) ที่อยู่ (address) ![]()

→ “Address” คือ ตำแหน่งที่อยู่ ของข้อมูลในหน่วยความจำ (Memory Address)

→ เป็นค่าที่ ไม่ซ้ำกัน และ เรียงต่อเนื่องกัน เพื่อระบุตำแหน่งของข้อมูล/คำสั่ง

b) ตัวนับ (counter)

→ “Counter” หมายถึง ตัวแปรที่เพิ่มค่าทีละ 1 เช่นนับจำนวนรอบ ไม่ได้ใช้ระบุตำแหน่งในหน่วยความจำ

c) ดัชนี (index)

→ “Index” เป็นหมายเลขลำดับ เช่นตำแหน่งของข้อมูลใน Array แต่ ไม่ใช่ตำแหน่งในหน่วยความจำจริงๆ (มันเป็นการอ้างอิง)

d) ตัวชี้ (pointer)

→ “Pointer” คือ ค่าที่เก็บ address (ตำแหน่งของข้อมูล) แต่ตัว pointer ไม่ใช่ address เอง เป็นแค่ตัวแปรที่เก็บ address

ดังนั้นคำตอบที่ถูกต้อง คือ:

![]() a) ที่อยู่ (address)

a) ที่อยู่ (address)

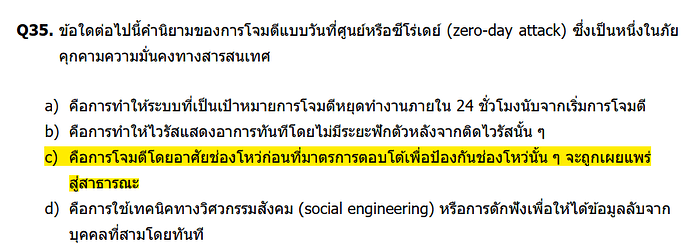

ขั้นตอนที่ 1: วิเคราะห์คำว่า “ความน่าเชื่อถือ (reliability)”

- ในบริบทของวิศวกรรมและเทคโนโลยี ความน่าเชื่อถือ (reliability) หมายถึง ความสามารถของระบบหรืออุปกรณ์ในการทำงานได้อย่างถูกต้องตามที่คาดหวังในช่วงเวลาที่กำหนด โดยปราศจากความล้มเหลว (failure)

ขั้นตอนที่ 2: วิเคราะห์ตัวเลือก

- a) ทำงานโดยสมบูรณ์และปราศจากข้อผิดพลาด (foolproof)

ความหมายนี้เน้นว่าไม่มีข้อผิดพลาดเลย ซึ่งเป็นแนวคิดที่เข้มงวดเกินไปสำหรับ “reliability” เพราะในความเป็นจริง ระบบที่เชื่อถือได้อาจยังมีโอกาสล้มเหลวได้บ้าง แต่ต้องอยู่ในระดับที่ยอมรับได้ (ผิด) - b) ทำงานได้อย่างปลอดภัยเมื่อเกิดความล้มเหลว (fail-safe)

“Fail-safe” หมายถึงระบบที่ออกแบบมาให้อยู่ในสภาวะที่ปลอดภัยเมื่อเกิดความล้มเหลว แต่ไม่ใช่คำจำกัดความของ reliability โดยตรง เพราะ reliability เน้นที่การทำงานได้ตามปกติ ไม่ใช่การจัดการเมื่อล้มเหลว (ผิด) - c) ทนต่อความล้มเหลว (fault tolerance)

“Fault tolerance” หมายถึงความสามารถในการทำงานต่อไปได้แม้จะมีข้อผิดพลาดบางส่วน ซึ่งเป็นแนวคิดที่เกี่ยวข้องกับ reliability แต่ไม่ใช่คำจำกัดความโดยตรง เพราะ reliability เน้นที่โอกาสของการไม่ล้มเหลวมากกว่า (ผิด) - d) ทำงานได้ตามที่คาดหวังโดยมีความล้มเหลวในระดับที่ยอมรับได้ (fail soft)

“Fail soft” หมายถึงระบบที่ยังทำงานได้แม้จะมีความล้มเหลวบางส่วน แต่ในระดับที่ยอมรับได้ ซึ่งสอดคล้องกับแนวคิดของ reliability ที่วัดจากความน่าจะเป็นที่ระบบจะทำงานได้ตามที่คาดหวังในระยะเวลาหนึ่ง โดยยอมรับความล้มเหลวได้ในระดับที่ต่ำ (ถูก)