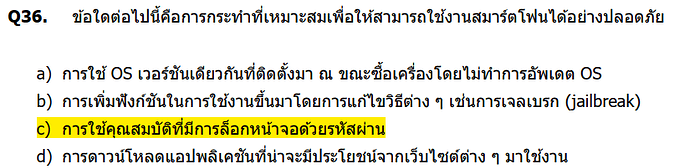

โจทย์สรุปว่า:

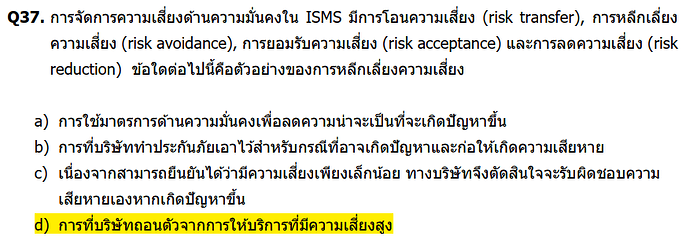

ถามว่า ข้อใดเป็นตัวอย่างของการ “หลีกเลี่ยงความเสี่ยง” (Risk Avoidance)

(คือ หลีกเลี่ยงไม่ทำ สิ่งที่จะทำให้เกิดความเสี่ยงตั้งแต่แรก)

วิเคราะห์ตัวเลือก:

- a)

→ การใช้มาตรการลดความเสี่ยง → เป็น Risk Reduction

→ ไม่ใช่การหลีกเลี่ยงความเสี่ยง

ไม่ใช่การหลีกเลี่ยงความเสี่ยง - b)

→ การทำประกันภัย → เป็น Risk Transfer (โอนความเสี่ยงไปที่บริษัทประกัน)

→ ไม่ใช่ Risk Avoidance

ไม่ใช่ Risk Avoidance - c)

→ การยอมรับความเสี่ยงเพราะเล็กน้อย → เป็น Risk Acceptance

→ ไม่ใช่ Risk Avoidance

ไม่ใช่ Risk Avoidance - d)

→ การ “ยกเลิกการให้บริการ” เพราะมันเสี่ยงเกินไป

→ คือ การหลีกเลี่ยงความเสี่ยง = Risk Avoidance

(ตัดสินใจไม่ทำตั้งแต่ต้น เพื่อไม่เสี่ยง)

คำตอบที่ถูกต้องคือ:

คำตอบที่ถูกต้องคือ:

ข้อ d) การที่บริษัทถอนตัวจากการให้บริการที่มีความเสี่ยงสูง

โจทย์สรุปว่า:

ถามว่า ส่วนแรกของ URL ที่บอกว่ามีการใช้ TLS (Transport Layer Security) คืออะไร

วิเคราะห์ตัวเลือก:

- a) http://

→ เป็น HTTP ธรรมดา ไม่มีการเข้ารหัส

- b) https://

→ HTTPS = HTTP + TLS/SSL

→ ใช้การเข้ารหัสผ่าน TLS/SSL เพื่อความปลอดภัย

- c) shttp://

→ ไม่มีโปรโตคอลนี้ในมาตรฐานปัจจุบัน

- d) ssl://

→ ssl:// ใช้ในบางโปรโตคอลเฉพาะ เช่น FTP Secure แต่ ไม่ใช่ การเข้าถึงเว็บปกติ

ดังนั้นคำตอบที่ถูกต้องคือ:

ดังนั้นคำตอบที่ถูกต้องคือ:

ข้อ b) https://

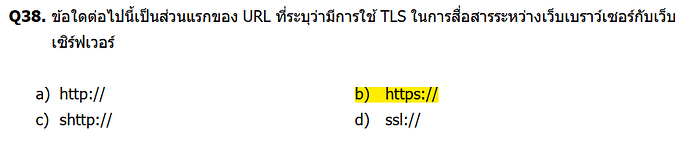

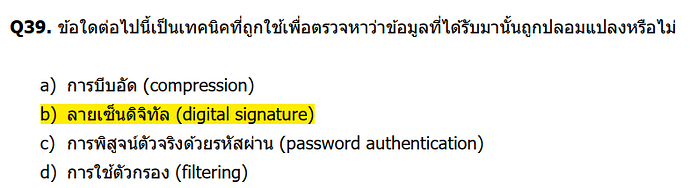

โจทย์สรุปว่า:

ถามว่า เทคนิคใดใช้เพื่อตรวจสอบว่าข้อมูลที่ได้รับมาถูกปลอมแปลงหรือไม่

วิเคราะห์ตัวเลือก:

- a) การบีบอัด (compression)

→ บีบขนาดข้อมูลให้เล็กลง

→ ไม่เกี่ยวกับการตรวจสอบความถูกต้อง

ไม่เกี่ยวกับการตรวจสอบความถูกต้อง - b) ลายเซ็นดิจิทัล (digital signature)

→ ใช้ตรวจสอบได้ว่า ข้อมูลถูกต้อง ไม่ถูกปลอมแปลง และ ยืนยันตัวตนผู้ส่ง

→ ตรงที่สุด - c) การพิสูจน์ตัวจริงด้วยรหัสผ่าน (password authentication)

→ ใช้ยืนยันตัวตนของผู้ใช้ แต่ ไม่ตรวจสอบความถูกต้องของข้อมูล

- d) การใช้ตัวกรอง (filtering)

→ ใช้คัดกรองข้อมูล เช่น anti-spam หรือ firewall

→ ไม่ได้ตรวจสอบการปลอมแปลงข้อมูล

ไม่ได้ตรวจสอบการปลอมแปลงข้อมูล

สรุปคำตอบที่ถูกต้องคือ:

สรุปคำตอบที่ถูกต้องคือ:

ข้อ b) ลายเซ็นดิจิทัล (digital signature)

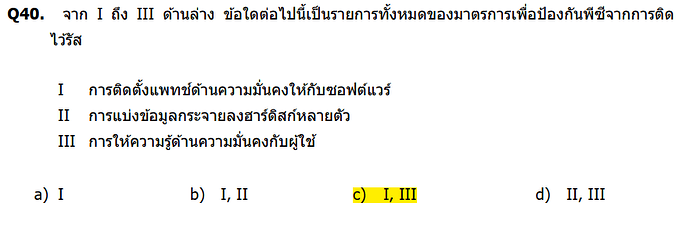

โจทย์สรุปว่า:

ถามว่าข้อใด “เป็นมาตรการป้องกันไวรัส” (ทั้งหมด)

วิเคราะห์ตัวเลือก I - III:

- I) การติดตั้งแพทช์ด้านความมั่นคงให้กับซอฟต์แวร์

→ ปิดช่องโหว่ ไม่ให้ไวรัสเจาะระบบ

ปิดช่องโหว่ ไม่ให้ไวรัสเจาะระบบ

→ เป็นมาตรการป้องกันไวรัส - II) การแบ่งข้อมูลกระจายลงฮาร์ดดิสก์หลายตัว

→ เกี่ยวกับความทนทานของข้อมูล (redundancy เช่น RAID)

เกี่ยวกับความทนทานของข้อมูล (redundancy เช่น RAID)

→ ไม่ใช่การป้องกันไวรัสโดยตรง - III) การให้ความรู้ด้านความมั่นคงกับผู้ใช้

→ ป้องกันผู้ใช้ไม่เผลอเปิดไฟล์ติดไวรัส เช่น ไม่คลิกลิงก์ต้องสงสัย

ป้องกันผู้ใช้ไม่เผลอเปิดไฟล์ติดไวรัส เช่น ไม่คลิกลิงก์ต้องสงสัย

→ เป็นมาตรการป้องกันไวรัส

สรุป:

- I = ถูก

- II = ผิด

- III = ถูก

ดังนั้นรายการที่ ถูกต้อง คือ I และ III

คำตอบที่ถูกต้องคือ:

คำตอบที่ถูกต้องคือ:

ข้อ c) I, III

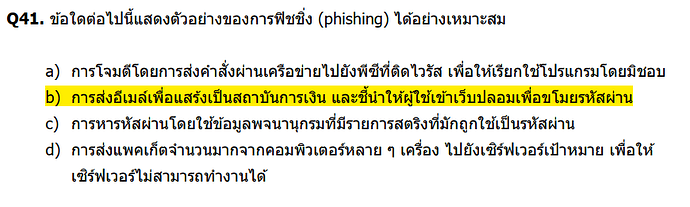

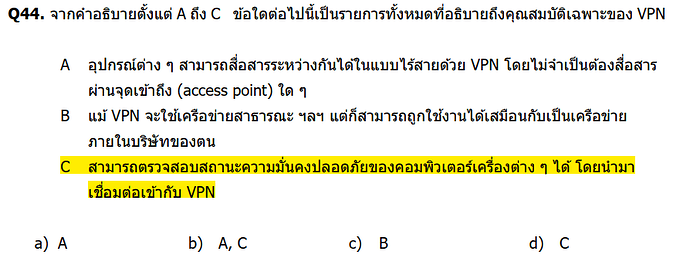

โจทย์สรุปว่า:

ถามว่า ข้อใดเป็นตัวอย่างของการฟิชชิง (Phishing)

(การหลอกลวงผู้ใช้ให้เปิดเผยข้อมูล เช่น รหัสผ่าน)

วิเคราะห์ตัวเลือก:

- a)

→ พูดถึงการโจมตีผ่านเครือข่ายด้วยไวรัส

→ เป็นการโจมตีแบบไวรัสหรือ malware ไม่ใช่ phishing

เป็นการโจมตีแบบไวรัสหรือ malware ไม่ใช่ phishing - b)

→ ส่งอีเมลปลอม หลอกว่าเป็นธนาคาร แล้วหลอกให้กรอกข้อมูลบนเว็บปลอม

→ ตรงกับลักษณะของ Phishing

ตรงกับลักษณะของ Phishing - c)

→ การหากุญแจรหัสผ่านด้วยการวิเคราะห์ข้อมูล (เช่น Keylogger หรือ Password Cracking)

→ เป็นการเจาะรหัส ไม่ใช่ phishing

เป็นการเจาะรหัส ไม่ใช่ phishing - d)

→ การส่ง packet จำนวนมาก (DDoS Attack) เพื่อทำให้ระบบล่ม

→ เป็นการโจมตีแบบ DDoS ไม่ใช่ phishing

เป็นการโจมตีแบบ DDoS ไม่ใช่ phishing

คำตอบที่ถูกต้องคือ:

คำตอบที่ถูกต้องคือ:

ข้อ b) การส่งอีเมลเพื่อแสร้งเป็นสถาบันการเงิน และหลอกให้ผู้ใช้เข้าเว็บปลอมเพื่อขโมยรหัสผ่าน

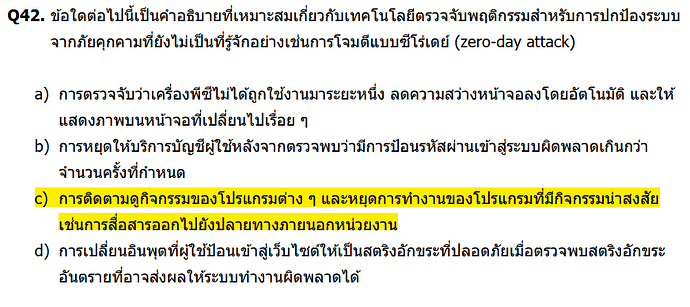

โจทย์สรุปว่า:

ถามหา เทคโนโลยีตรวจจับพฤติกรรม (behavior detection technology) เพื่อ ป้องกันภัยที่ยังไม่รู้จัก (เช่น Zero-Day Attack)

วิเคราะห์ตัวเลือก:

- a)

→ พูดถึงการลดความสว่างหน้าจอ ปิดการแสดงผลอัตโนมัติ

→ เป็นการประหยัดพลังงาน ไม่เกี่ยวกับการป้องกันภัยคุกคาม

เป็นการประหยัดพลังงาน ไม่เกี่ยวกับการป้องกันภัยคุกคาม - b)

→ การล็อกบัญชีหลังจากพบการพยายามป้อนรหัสผิดหลายครั้ง

→ เป็นการตั้งนโยบายความปลอดภัยทั่วไป ไม่ใช่ตรวจจับพฤติกรรมขั้นสูง

เป็นการตั้งนโยบายความปลอดภัยทั่วไป ไม่ใช่ตรวจจับพฤติกรรมขั้นสูง - c)

→ การติดตามกิจกรรมของโปรแกรมและหยุดโปรแกรมที่มีพฤติกรรมสงสัย

→ ตรงกับแนวคิด behavior-based detection

ตรงกับแนวคิด behavior-based detection

→ เหมาะกับการป้องกันภัยใหม่ ๆ เช่น Zero-Day Attack ที่ไม่มีลายเซ็นตายตัว - d)

→ พูดถึงการแสดงข้อความเตือนที่ไม่ปลอดภัย

→ เป็นแค่การเตือนผู้ใช้ ไม่ได้ “ตรวจจับ” พฤติกรรมที่ผิดปกติ

เป็นแค่การเตือนผู้ใช้ ไม่ได้ “ตรวจจับ” พฤติกรรมที่ผิดปกติ

สรุปคำตอบที่ถูกต้องคือ:

สรุปคำตอบที่ถูกต้องคือ:

ข้อ c) การติดตามดูพฤติกรรมของโปรแกรมต่าง ๆ และหยุดการทำงานของโปรแกรมที่มีพฤติกรรมน่าสงสัย

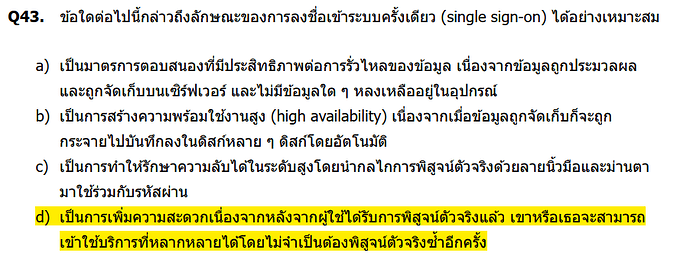

โจทย์สรุปว่า:

ถามหา ลักษณะของระบบ Single Sign-On (SSO)

(คือ ล็อกอินครั้งเดียว แล้วใช้ได้หลายระบบ โดยไม่ต้องยืนยันตัวตนซ้ำ)

วิเคราะห์ตัวเลือก:

- a)

→ พูดถึงการไหลของข้อมูลและการจัดเก็บข้อมูล

→ ไม่เกี่ยวกับ Single Sign-On โดยตรง

ไม่เกี่ยวกับ Single Sign-On โดยตรง - b)

→ พูดถึงความพร้อมใช้งานสูง (High Availability)

→ ไม่ตรงกับประเด็น Single Sign-On โดยตรง

ไม่ตรงกับประเด็น Single Sign-On โดยตรง - c)

→ พูดถึงการเพิ่มความลับในการพิสูจน์ตัวตนหลายชั้น

→ นี่คือ Multi-Factor Authentication (MFA) ไม่ใช่ SSO

นี่คือ Multi-Factor Authentication (MFA) ไม่ใช่ SSO - d)

→ อธิบายได้ตรงที่สุด!

→ “หลังจากพิสูจน์ตัวจริงได้ครั้งเดียวแล้ว ผู้ใช้สามารถเข้าบริการต่าง ๆ ได้โดยไม่ต้องยืนยันซ้ำ”

→ ตรงกับหลักการของ Single Sign-On

คำตอบที่ถูกต้องคือ:

คำตอบที่ถูกต้องคือ:

ข้อ d) เป็นการเพิ่มความสะดวกเนื่องจากผู้ใช้ได้รับการพิสูจน์ตัวจริงแล้ว เขาสามารถเข้าใช้บริการที่หลากหลายได้โดยไม่ต้องพิสูจน์ตัวจริงซ้ำอีกครั้ง

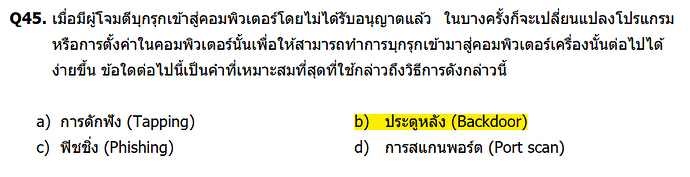

โจทย์สรุปว่า:

ถามว่า เมื่อโจมตีคอมพิวเตอร์ได้แล้ว แล้วตั้งค่าเปลี่ยนโปรแกรมเพื่อ แอบกลับเข้ามาได้ง่ายขึ้นในอนาคต → วิธีนี้เรียกว่าอะไร

วิเคราะห์ตัวเลือก:

- a) การดักฟัง (Tapping)

→ คือการแอบดักฟังข้อมูลที่ส่งผ่านเครือข่าย เช่น Packet Sniffing

→ ไม่ใช่การเปลี่ยนแปลงระบบเพื่อกลับเข้ามา

ไม่ใช่การเปลี่ยนแปลงระบบเพื่อกลับเข้ามา - b) ประตูหลัง (Backdoor)

→ ตรงที่สุด!

ตรงที่สุด!

→ Backdoor = การตั้งช่องลับ ให้แอบกลับเข้ามาในระบบภายหลังโดยไม่ต้องผ่านระบบปกติ เช่น ไม่ต้องล็อกอินใหม่

→ ตรงกับการ “เปลี่ยนแปลงโปรแกรมหรือระบบ” ที่โจทย์พูดถึง - c) ฟิชชิง (Phishing)

→ คือการหลอกผู้ใช้ให้เปิดเผยข้อมูล เช่น รหัสผ่าน

→ ไม่ใช่การตั้งช่องทางกลับเข้ามา

ไม่ใช่การตั้งช่องทางกลับเข้ามา - d) การสแกนพอร์ต (Port scan)

→ คือการสแกนหาเลขพอร์ตที่เปิดในเครื่องเป้าหมาย

→ เป็นขั้นตอนก่อนโจมตี ไม่ใช่การตั้งช่องทางลับหลังโจมตีสำเร็จแล้ว

เป็นขั้นตอนก่อนโจมตี ไม่ใช่การตั้งช่องทางลับหลังโจมตีสำเร็จแล้ว

ดังนั้นคำตอบที่ถูกต้องคือ:

ดังนั้นคำตอบที่ถูกต้องคือ:

ข้อ b) ประตูหลัง (Backdoor)

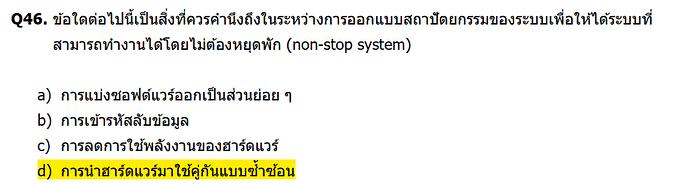

โจทย์สรุปว่า:

ถามว่า ข้อใดเกี่ยวกับการออกแบบระบบที่ทำงานได้ต่อเนื่อง ไม่หยุดทำงาน (non-stop system)

วิเคราะห์ตัวเลือก:

- a) การแบ่งซอฟต์แวร์ออกเป็นส่วนย่อย ๆ

→ เป็นแนวคิด modularization เพื่อการพัฒนาง่าย แต่ ไม่เกี่ยวกับความต่อเนื่องของการทำงาน

- b) การเข้ารหัสลับข้อมูล

→ เป็นมาตรการป้องกันข้อมูล ไม่เกี่ยวกับ non-stop operation

- c) การลดการใช้พลังงานของฮาร์ดแวร์

→ เกี่ยวกับการประหยัดพลังงาน ไม่เกี่ยวกับระบบทำงานต่อเนื่อง

- d) การนำฮาร์ดแวร์มาใช้คู่กันแบบซ้ำซ้อน

→ ถูกต้องที่สุด!

→ เช่น การใช้ ระบบสำรอง (Redundant Systems) หรือ Cluster แบบ High Availability

→ ถ้าเครื่องหลักเสีย เครื่องสำรองทำงานต่อได้ทันที → ระบบไม่หยุด

ดังนั้นคำตอบที่ถูกต้องคือ:

ดังนั้นคำตอบที่ถูกต้องคือ:

ข้อ d) การนำฮาร์ดแวร์มาใช้คู่กันแบบซ้ำซ้อน

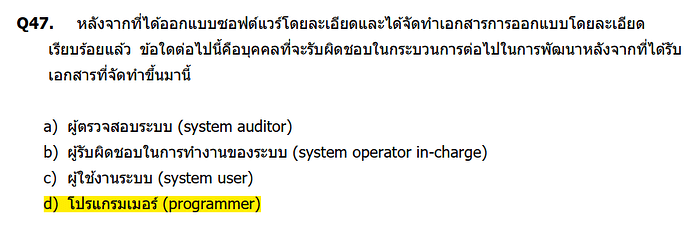

โจทย์สรุปว่า:

- หลังจาก ออกแบบซอฟต์แวร์และจัดทำเอกสารการออกแบบละเอียดเรียบร้อยแล้ว

- ใครคือ บุคคลที่จะรับผิดชอบ ดำเนินการต่อไปในกระบวนการพัฒนาระบบ?

วิเคราะห์ตัวเลือก:

- a) ผู้ตรวจสอบระบบ (system auditor)

→ มีหน้าที่ตรวจสอบความถูกต้องภายหลัง

→ ยังไม่ใช่คนที่ทำพัฒนาต่อทันทีหลังได้เอกสาร

ยังไม่ใช่คนที่ทำพัฒนาต่อทันทีหลังได้เอกสาร - b) ผู้รับผิดชอบในการทำงานของระบบ (system operator in-charge)

→ ดูแลการปฏิบัติการของระบบตอนระบบทำงานแล้ว

→ ยังไม่ใช่ในช่วงพัฒนา

ยังไม่ใช่ในช่วงพัฒนา - c) ผู้ใช้งานระบบ (system user)

→ ใช้ระบบหลังพัฒนาเสร็จ

→ ไม่ใช่คนพัฒนาระบบ

ไม่ใช่คนพัฒนาระบบ - d) โปรแกรมเมอร์ (programmer)

→ ใช่ที่สุด!

→ เมื่อได้เอกสารออกแบบระบบที่ละเอียดแล้ว โปรแกรมเมอร์ จะนำไปเขียนโค้ด (coding) และพัฒนาต่อจากนั้น

ดังนั้นคำตอบที่ถูกต้องคือ:

ดังนั้นคำตอบที่ถูกต้องคือ:

ข้อ d) โปรแกรมเมอร์ (programmer)

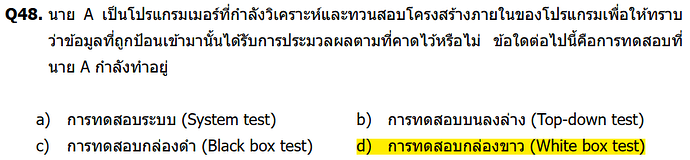

โจทย์สรุปว่า:

- นาย A เป็น โปรแกรมเมอร์

- กำลัง วิเคราะห์และทวนสอบโครงสร้างภายในของโปรแกรม

- เพื่อตรวจสอบว่าข้อมูลที่ป้อนเข้าถูกประมวลผลตามที่คาดไว้ไหม

วิเคราะห์ตัวเลือก:

- a) การทดสอบระบบ (System test)

→ ทดสอบการทำงานของระบบทั้งหมดแบบ End-to-End

→ ระดับนี้สูงเกินไป ไม่ใช่แค่โครงสร้างภายใน

ระดับนี้สูงเกินไป ไม่ใช่แค่โครงสร้างภายใน - b) การทดสอบบนลงล่าง (Top-down test)

→ เป็นการทดสอบตามโครงสร้างโปรแกรมจากบนลงล่าง แต่ไม่ได้เน้นวิเคราะห์โครงสร้างภายในโดยตรง

→ ไม่ตรงกับสิ่งที่ A กำลังทำ

ไม่ตรงกับสิ่งที่ A กำลังทำ - c) การทดสอบกล่องดำ (Black box test)

→ ทดสอบโดยไม่ดูโครงสร้างภายใน (ดูแค่ input/output)

→ ตรงข้ามกับสิ่งที่โจทย์บอก (A ดูโครงสร้างภายในอยู่)

ตรงข้ามกับสิ่งที่โจทย์บอก (A ดูโครงสร้างภายในอยู่) - d) การทดสอบกล่องขาว (White box test)

→ ทดสอบโดย มองเห็นโครงสร้างภายใน เช่น วิเคราะห์โค้ด, ตรวจสอบ logic การทำงาน

→ ตรงกับสิ่งที่นาย A กำลังทำอยู่

ตรงกับสิ่งที่นาย A กำลังทำอยู่

ดังนั้นคำตอบที่ถูกต้องคือ:

ดังนั้นคำตอบที่ถูกต้องคือ:

ข้อ d) การทดสอบกล่องขาว (White box test)

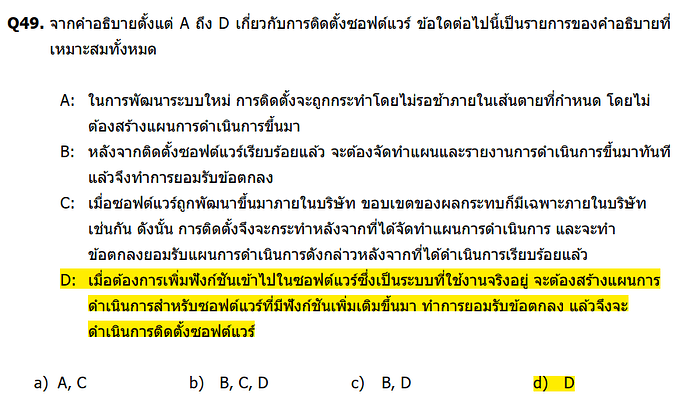

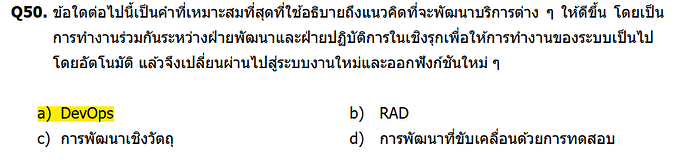

โจทย์สรุปว่า:

ถามว่า คำไหนเหมาะสมที่สุด กับแนวคิดที่เน้น

- “การทำงานร่วมกันระหว่างฝ่ายพัฒนาและฝ่ายปฏิบัติการ”

- “เชิงธุรกิจ”

- “อัตโนมัติ”

- “ส่งงานเป็นรอบ ๆ ออกฟังก์ชันใหม่ ๆ เรื่อย ๆ”

วิเคราะห์ตัวเลือก:

- a) DevOps

→ ตรงที่สุด!

→ DevOps = การรวม Development (Dev) + Operations (Ops)

→ เพื่อทำให้การพัฒนาระบบและการส่งมอบระบบ ทำได้อย่างต่อเนื่อง (Continuous Integration/Continuous Delivery - CI/CD)

→ มีการ อัตโนมัติ, ทำงานร่วมกันอย่างใกล้ชิด - b) RAD (Rapid Application Development)

→ เน้นพัฒนาเร็ว ๆ และใช้ต้นแบบ แต่ไม่ได้เน้นทำงานร่วมกับฝ่ายปฏิบัติการ

- c) การพัฒนาเชิงวัตถุ (Object-Oriented Development)

→ เป็นแนวคิดเชิงการออกแบบซอฟต์แวร์ ไม่เกี่ยวกับการทำงานร่วมกันระหว่างทีม

- d) การพัฒนาที่ขับเคลื่อนด้วยการทดสอบ (Test-Driven Development - TDD)

→ เน้นเขียนเทสต์ก่อนโค้ด แต่ไม่เกี่ยวกับการทำงานร่วมกันระหว่างฝ่ายพัฒนา-ปฏิบัติการ

ดังนั้นคำตอบที่ถูกต้องคือ:

ดังนั้นคำตอบที่ถูกต้องคือ:

ข้อ a) DevOps

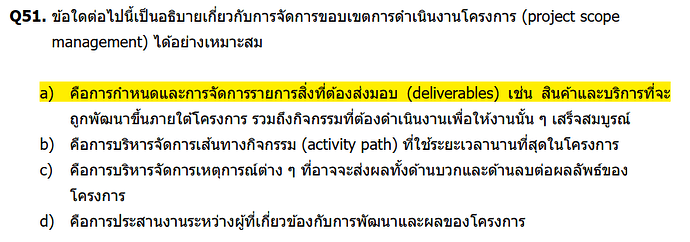

โจทย์สรุปว่า:

ถามหา ข้อใดที่อธิบายเกี่ยวกับ “การจัดการขอบเขตโครงการ (Project Scope Management)” ได้อย่างเหมาะสม

วิเคราะห์ตัวเลือก:

- a)

→ พูดถึงการกำหนด สิ่งที่ต้องส่งมอบ (deliverables) เช่น ผลิตภัณฑ์ บริการ กิจกรรม

→ และ ควบคุมว่าโครงการทำเฉพาะสิ่งที่กำหนดในขอบเขต

→ ตรงที่สุดกับ Project Scope Management! - b)

→ พูดถึงการจัดการ เส้นทางกิจกรรม (activity path) หรือเส้นทางวิกฤต (Critical Path)

→ เป็นเรื่องของ การจัดการเวลาโครงการ (Project Time Management) ไม่ใช่ขอบเขต

เป็นเรื่องของ การจัดการเวลาโครงการ (Project Time Management) ไม่ใช่ขอบเขต - c)

→ พูดถึงการจัดการเหตุการณ์หรือความเสี่ยง (risk management)

→ เป็นเรื่องของ การบริหารความเสี่ยง (Risk Management)

เป็นเรื่องของ การบริหารความเสี่ยง (Risk Management) - d)

→ พูดถึงการประสานงานผู้เกี่ยวข้อง (Stakeholder Communication)

→ เป็นเรื่องของ การสื่อสารโครงการ (Project Communication Management)

เป็นเรื่องของ การสื่อสารโครงการ (Project Communication Management)

สรุปคำตอบที่ถูกต้องคือ:

สรุปคำตอบที่ถูกต้องคือ:

ข้อ a) คือการกำหนดและการจัดการรายการสิ่งที่ต้องส่งมอบ (deliverables)

โจทย์สรุปว่า:

ถามหา ข้อใดที่อธิบาย “โมเดลน้ำตก (Waterfall Model)” ได้เหมาะสมที่สุด

วิเคราะห์ตัวเลือก:

- a)

→ พูดถึง การพัฒนาเชิงวัตถุ (Object-Oriented) และการปรับปรุงซ้ำ

→ ไม่ใช่ Waterfall (Waterfall เน้นไหลทีละขั้นแบบต่อเนื่อง ไม่ใช่ยืดหยุ่นแบบเชิงวัตถุ)

ไม่ใช่ Waterfall (Waterfall เน้นไหลทีละขั้นแบบต่อเนื่อง ไม่ใช่ยืดหยุ่นแบบเชิงวัตถุ) - b)

→ พูดถึงการพัฒนาโดยแบ่งย่อยระบบและทำแบบยืดหยุ่น

→ ลักษณะนี้ใกล้เคียงกับ Incremental Model หรือ Agile มากกว่า ไม่ใช่ Waterfall

ลักษณะนี้ใกล้เคียงกับ Incremental Model หรือ Agile มากกว่า ไม่ใช่ Waterfall - c)

→ พูดถึง การพัฒนาเป็นขั้นตอนต่อเนื่อง (Sequential)

→ ใช้ ผลลัพธ์จากขั้นก่อนหน้าเป็นข้อมูลสำหรับขั้นถัดไป

→ ตรงที่สุดกับแนวคิด Waterfall Model

ตรงที่สุดกับแนวคิด Waterfall Model - d)

→ พูดถึงการสร้างต้นแบบและการเก็บความคิดเห็นจากผู้ใช้

→ ใกล้เคียง Prototype Model ไม่ใช่ Waterfall

ใกล้เคียง Prototype Model ไม่ใช่ Waterfall

ดังนั้นคำตอบที่ถูกต้องคือ:

ดังนั้นคำตอบที่ถูกต้องคือ:

ข้อ c) เป็นเทคนิคที่แบ่งกระบวนการของการพัฒนาระบบเป็นขั้นตอน และใช้ผลลัพธ์ที่เกิดขึ้นจากกระบวนการก่อนหน้าเป็นพื้นฐานในการดำเนินการกระบวนการถัด ๆ ไปตามลำดับ

โจทย์สรุปว่า:

ถามว่า ตัววัดไหนเหมาะสมที่สุดสำหรับการวัด “คุณภาพ” ของโปรแกรม ในโครงการพัฒนาซอฟต์แวร์

วิเคราะห์ตัวเลือก:

- a) งบประมาณที่กำหนดขณะวางแผน

→ ใช้วัดด้านการเงินและการวางแผน

→ ไม่ใช่ตัววัดคุณภาพของโปรแกรมโดยตรง

ไม่ใช่ตัววัดคุณภาพของโปรแกรมโดยตรง - b) ผลตอบแทนจากการลงทุน (ROI)

→ ใช้วัดด้านเศรษฐศาสตร์ของโครงการ (เงินลงทุน เทียบกับกำไร)

→ ไม่ได้วัดคุณภาพซอฟต์แวร์

ไม่ได้วัดคุณภาพซอฟต์แวร์ - c) วันที่ส่งมอบงาน

→ ใช้วัดความตรงต่อเวลา (Schedule Adherence)

→ ไม่ได้วัดคุณภาพของตัวโปรแกรม

ไม่ได้วัดคุณภาพของตัวโปรแกรม - d) จำนวนบักที่ตรวจพบ

→ ถูกต้องที่สุด!

→ จำนวนบั๊กที่พบ (Defect Count) = ตัวชี้วัดคุณภาพโดยตรงของโปรแกรม

→ ถ้ามีบั๊กเยอะ = คุณภาพแย่, ถ้ามีน้อย = คุณภาพดี

ดังนั้นคำตอบที่ถูกต้องคือ:

ดังนั้นคำตอบที่ถูกต้องคือ:

ข้อ d) จำนวนบักที่ตรวจพบ

โจทย์สรุปว่า:

- โครงการทำไปแล้ว เกินครึ่งทาง (halfway mark)

- ลูกค้า ขอเพิ่มฟังก์ชัน ใหม่ขึ้นมาอีก

- ถามว่า ผู้จัดการโครงการควรทำอย่างไรดีที่สุด

วิเคราะห์ตัวเลือก:

- a) ยอมรับคำขอแล้วจัดเตรียมงบประมาณและบุคลากร

→ ไม่ควรรับทันที เพราะการเปลี่ยนแปลงกลางทางต้องประเมินผลกระทบอย่างระมัดระวังก่อน

ไม่ควรรับทันที เพราะการเปลี่ยนแปลงกลางทางต้องประเมินผลกระทบอย่างระมัดระวังก่อน - b) ปฏิเสธโดยอัตโนมัติว่าไม่รับการเปลี่ยนแปลงหลังครึ่งทาง

→ การปฏิเสธอัตโนมัติโดยไม่พิจารณา เป็นการบริหารที่ไม่ยืดหยุ่น

การปฏิเสธอัตโนมัติโดยไม่พิจารณา เป็นการบริหารที่ไม่ยืดหยุ่น - c) แจ้งกระบวนการที่ต้องดำเนินการ และดำเนินการตามขั้นตอนการจัดการการเปลี่ยนแปลง (Change Management)

→ ตรงที่สุด!

ตรงที่สุด!

→ เพราะเมื่อมีคำขอเปลี่ยนแปลง ต้อง ดำเนินกระบวนการ Change Management เช่น- ประเมินผลกระทบ

- ขออนุมัติ

- ปรับแผนโครงการถ้าจำเป็น

- d) รับปรับปรุงเส้นพื้นฐาน (Baseline) ทันที

→ ไม่ควรรีบเปลี่ยน baseline ก่อนประเมินผลกระทบและผ่านขั้นตอนการอนุมัติ

ไม่ควรรีบเปลี่ยน baseline ก่อนประเมินผลกระทบและผ่านขั้นตอนการอนุมัติ

ดังนั้นคำตอบที่ถูกต้องคือ:

ดังนั้นคำตอบที่ถูกต้องคือ:

ข้อ c) แจ้งกระบวนการที่ยังคงต้องดำเนินการและดำเนินการตามขั้นตอนการจัดการการเปลี่ยนแปลง (change management)

คำตอบที่ถูกต้องคือ ง) คือแผนงานที่รวบรวมรายการสิ่งที่ต้องส่งมอบ (deliverable) และกิจกรรมหลักต่าง ๆ ของทั้งโครงการเอาไว้ด้วยกัน

เหตุผล:

กำหนดการหลัก (Master Schedule) ในโครงการพัฒนาระบบคือแผนระดับสูงที่สรุปรายการส่งมอบที่สำคัญ (deliverables) และกิจกรรมหลักๆ ทั้งหมดของโครงการ โดยจะแสดงให้เห็นถึงภาพรวมของระยะเวลาและลำดับการดำเนินงานของโครงการ